Matrix Intelligence

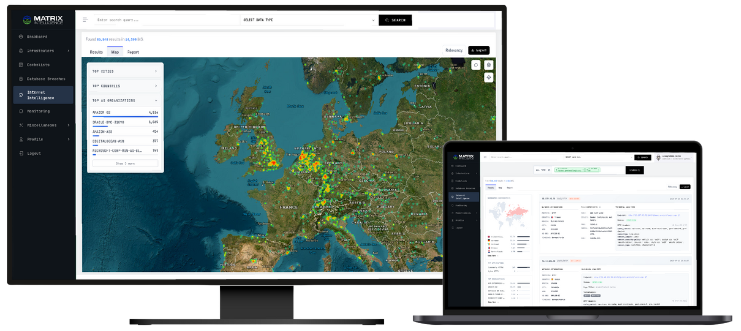

Mehr als nur eine Cyber-Suchmaschine

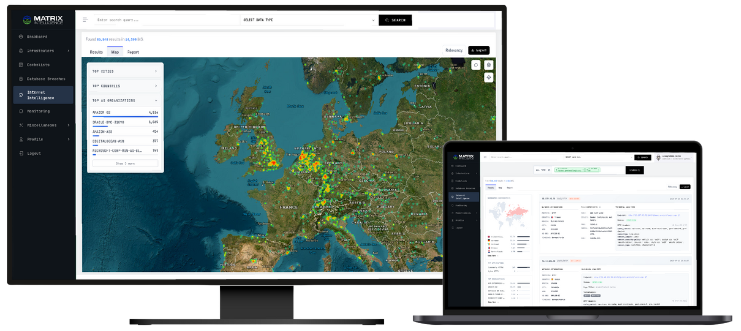

Wir sind darauf spezialisiert, umfangreiche Datenmengen aus dem Dark Web zu sammeln, zu aggregieren und anzureichern sowie umfassende Internet-Sondierungen durchzuführen. So erhalten Sie verwertbare Erkenntnisse, die Ihnen helfen, Ihr Unternehmen zu schützen und neuen Bedrohungen einen Schritt voraus zu sein.

Matrix Intelligence

Mehr als nur eine Cyber-Suchmaschine

Wir sind darauf spezialisiert, umfangreiche Datenmengen aus dem Dark Web zu sammeln, zu aggregieren und anzureichern sowie umfassende Internet-Sondierungen durchzuführen. So erhalten Sie verwertbare Erkenntnisse, die Ihnen helfen, Ihr Unternehmen zu schützen und neuen Bedrohungen einen Schritt voraus zu sein.

Unser Auftrag

Wir verwandeln die "Hackerperspektive" in einen proaktiven Schutzschild und stellen Banken, Strafverfolgungsbehörden und Unternehmen eine einzige, einheitliche Plattform zur Verfügung, die Intelligence-Tools konsolidiert und es ihnen ermöglicht, den Blickwinkel des Angreifers zu durchschauen.

Wir machen mehrere unverbundene Tools überflüssig.

Alles, was Sie für umfassende Cyber-Intelligence benötigen, ist in einer leistungsstarken Plattform integriert.

Matrix Intelligence in Zahlen

Von Infostealern kompromittierte Geräte.

Alle 30 Tage neu aufgenommene Artikel.

Die Gesamtzahl der Einträge wächst von Tag zu Tag.

Unsere Berichterstattung über Geheimdienstinformationen

Anwendungsfälle

Preisgestaltung

Frühkäuferpreis

Diese sind exklusiv. Früher Anwender Zinssätze. Die Preise werden sich verdoppeln. während wir unsere Plattform skalieren und unsere Intelligenzfähigkeiten erweitern. Sichern Sie sich jetzt diese Zinssätze.

STARTER

Wesentliche Bedrohungsdaten für einzelne Forscher

1.998 CHF / Monat

- 500 Abfragen pro Monat

- Exportkredite

- 10 überwachte Objekte

- 1 Benutzer

FORSCHER

Erweiterte Funktionen für Sicherheitsexperten

3.998 CHF / Monat

- 1.000 Abfragen pro Monat

- 100.000 Exportkredite

- 25 überwachte Elemente

- 1 Benutzer

BUSINESS

Umfassende Lösung für Sicherheitsteams

11.998 CHF / Monat

- 4.000 Anfragen pro Monat

- 500.000 Exportkredite

- 50 überwachte Objekte

- 5 Benutzer

CORPORATE

Unternehmensintelligenz für große Organisationen

31.998 CHF / Monat

- 20.000 Abfragen pro Monat

- 3.000.000 Exportkredite

- 300 überwachte Artikel

- 25 Benutzer

Preisgestaltung

Diese sind exklusiv. Früher Anwender Zinssätze. Die Preise werden sich verdoppeln. während wir unsere Plattform skalieren und unsere Intelligenzfähigkeiten erweitern. Sichern Sie sich jetzt diese Zinssätze.

STARTER

Wesentliche Bedrohungsdaten für einzelne Forscher

1.998 CHF / Monat

- 500 Abfragen pro Monat

- Exportkredite

- 10 überwachte Objekte

- 1 Benutzer

FORSCHER

Erweiterte Funktionen für Sicherheitsexperten

3.998 CHF / Monat

- 1.000 Abfragen pro Monat

- 100.000 Exportkredite

- 25 überwachte Elemente

- 1 Benutzer

BUSINESS

Umfassende Lösung für Sicherheitsteams

11.998 CHF / Monat

- 4.000 Anfragen pro Monat

- 500.000 Exportkredite

- 50 überwachte Objekte

- 5 Benutzer

CORPORATE

Unternehmensintelligenz für große Organisationen

31.998 CHF / Monat

- 20.000 Abfragen pro Monat

- 3.000.000 Exportkredite

- 300 überwachte Artikel

- 25 Benutzer

Blog

Nutzung von Matrix Intelligence: Ein Leitfaden für die Suche nach Internet-Informationen

Einsatz von Matrix Intelligence: Ein Leitfaden für die Internet-Intelligence-Suche Zusammenfassung Dieser umfassende Leitfaden zeigt, wie man die Internet-Intelligence-Plattform (IIP) von Matrix Intelligence für fortgeschrittene Cybersecurity-Aufklärung und -Enthüllung nutzen kann...